Prendo spunto da questo ottimo, come al solito, post di Paperino. Non mi è, ancora, capitato ma non posso certo partire dal presupposto che non mi capiterà e non posso di certo sperare che non capiti ad altri utenti che hanno accesso alla rete domestica, leggasi la moglie. È talmente facile incapparci che difendersi con la speranza pura o con la speranza che l’antivirus/antimalware faccia il suo lavoro è pressoché inutile.

Ora…diciamo che la macchina locale:

- è indifendibile, i documenti a cui devo accedere mi servono, punto;

- un presunto backup su OneDrive/Dropbox/Google Drive/etc. non serve a nulla, proprio perché non è un backup, la speranza è di accorgersi in tempo del danno e staccare il cavo di rete prima che la sincronizzazione abbia fatto danni;

diciamo anche che un NAS se usiamo le impostazioni predefinite è indifendibile anche lui.

Proteggere il NAS

Come spiega Paperino qui la soluzione è “facile”, basta e avanza disabilitare i permessi in scrittura a chiunque  , fine dei giochi, questo fa si che l’eventuale ransomware accedendo con le mie credenziali al NAS possa solo leggere.

, fine dei giochi, questo fa si che l’eventuale ransomware accedendo con le mie credenziali al NAS possa solo leggere.

Nel mio caso avere accesso solo read-only è un non problema, il 100% delle modifiche al contenuto del NAS avvengono già oggi dall’interfaccia web dello stesso.

Backup

La vera soluzione per i dati locali, o in generale i dati a cui abbiamo bisogno anche di accesso in scrittura, è un backup degno del suo nome, dove degno del suo nome significa come minimo:

- tenere traccia di più versioni dello stesso file

- avere un concetto di rentention

Un bonus aggiuntivo è che:

- il backup sia off-site, ma lo scopo in questo caso è risolvere un altro problema

Abbiamo due possibili soluzioni, facili, per avere un backup ben fatto, sicuro e che ci protegga anche decentemente da un ransomware:

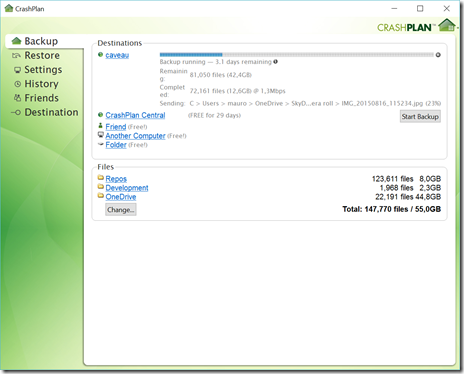

- Un servizio di terze parti come ad esempio CrashPlan (ce ne sono svariati), che ho avuto per più di due anni con discreta soddisfazione, dismesso fondamentalmente a causa della scarsissima banda in upload che mi ritrovo

- su Windows usare l’efficiente ed efficace FileHistory

Se usiamo FileHistory introduciamo un interessante problema, non possiamo usare come disco per salvare i backup un disco esterno collegato ad esempio via USB altrimenti quando il disco è collegato anche il ransomware avrebbe accesso al disco e potrebbe fare danni anche sui backup, una soluzione facile è combinare FileHistory e il NAS. Lo stesso identico problema purtroppo avviene con un NAS, se configuriamo FileHistory per fare backup sul Synology usando un account ad hoc che ha i permessi in scrittura solo sulla folder per il backup ci ritroviamo con una sessione aperta verso quella share, sessione usabile anche dal nostro utente interattivo. Quindi purtroppo FileHistory nonostante sia una buona soluzione di backup, semplice ed efficace per molti utenti non è una soluzione per proteggerci da un ransomware.

Abbiamo quindi bisogno di una soluzione che ci permetta di fare backup, dove al solito quello che cerchiamo è un vero backup, usando un approccio client/server che non si basi su una share di rete per salvare i dati.

CrashPlan

CrashPlan in questo caso si rivela essere un’interessante soluzione, possiamo installare CrashPlan sul Synology (anche se è un’operazione tutto tranne che facile) e usare quindi il Synology come server per i backup. La parte rognosa è configurare il client di CrashPlan per collegarsi al server headless in esecuzione sul NAS al fine di configurarlo, almeno la prima volta, ed eventualmente monitorarne il funzionamento. Il mio consiglio è di avere una macchina dedicata (anche una VM) a fare da admin client per la parte server, ad esempio nel mio caso ho configurato il client sul portatile per fare da amministratore della parte server.

Dopo aver installato CrashPlan anche sulla macchina/e da backuppare è sufficiente configurare il backup per essere eseguito dal client verso il NAS.