Durante la sessione “Azure Ninja vs Genio del Male” che io e Vito abbiamo fatto a WPC 2017, abbiamo mostrato come partire da una semplice architettura PaaS con una componente IaaS, attaccarla e migliorarla fino a renderla molto più sicura.

Durante la sessione “Azure Ninja vs Genio del Male” che io e Vito abbiamo fatto a WPC 2017, abbiamo mostrato come partire da una semplice architettura PaaS con una componente IaaS, attaccarla e migliorarla fino a renderla molto più sicura.

Alla fine della sessione abbiamo presentato le sette regole che abbiamo estratto come lezione:

- Script everything e Backup everything: queste due regole ci servono per riparare i danni dopo che è avvenuto un disastro, o per replicare ambienti per fare prove o altro

- Least user privilege e Trust no one: queste regole servono per minimizzare la superficie di attacco, bloccare tutti gli accessi non necessari, ridurre i permessi al minimo, etc…

- Monitor everything: questa regola è la più semplice da applicare (usando strumenti come Azure Monitor, Application Insight, il Security Center, etc…) e serve per capire cosa succede prima che sia troppo tardi, o comunque per non ripetere gli stessi errori…

- Assume cloud failure: questa regola serve per mettere in atto tutte quelle strategie per gestire casi di non disponibilità di parte della soluzione, per motivi malevoli o semplicemente per problemi al servizio. Nel cloud tutto è accessibile via rete, e quindi va trattato come tale. Non si limita solo a gestire gli errori di connessione, ma ad esempio si possono gestire scenari di connettività limitata con il blob storage salvando in locale i file che gli utenti ci inviano, per poi andarli a processare quando il problema è risolto.

- Protect your secrets: questa in assoluto è la più complessa,soprattutto quando le chiavi di accesso sono distribuite nelle app o in dispositivi IoT.

Ieri è arrivata la mail a tutti quelli che hanno applicazioni su Azure App Service, Azure Functions, Web Apps, etc… avvisandoli che a partire da lunedì prossimo l’infrastruttura sottostante verrà aggiornata a Windows Server 2016, con notevoli miglioramenti, come ad esempio il supporto di HTTP/2.

La parte importante della mail è questa:

Recommended actions

- Test your app in your local environment if you are working in Windows Server 2016.

- Test your app in any Windows 10 environment because Windows shares many components with Windows Server 2016.

Se le vostre app dovessero avere problemi, potete aprire un ticket al supporto.

Attenzione, la migrazione richiede il riavvio dell’app!

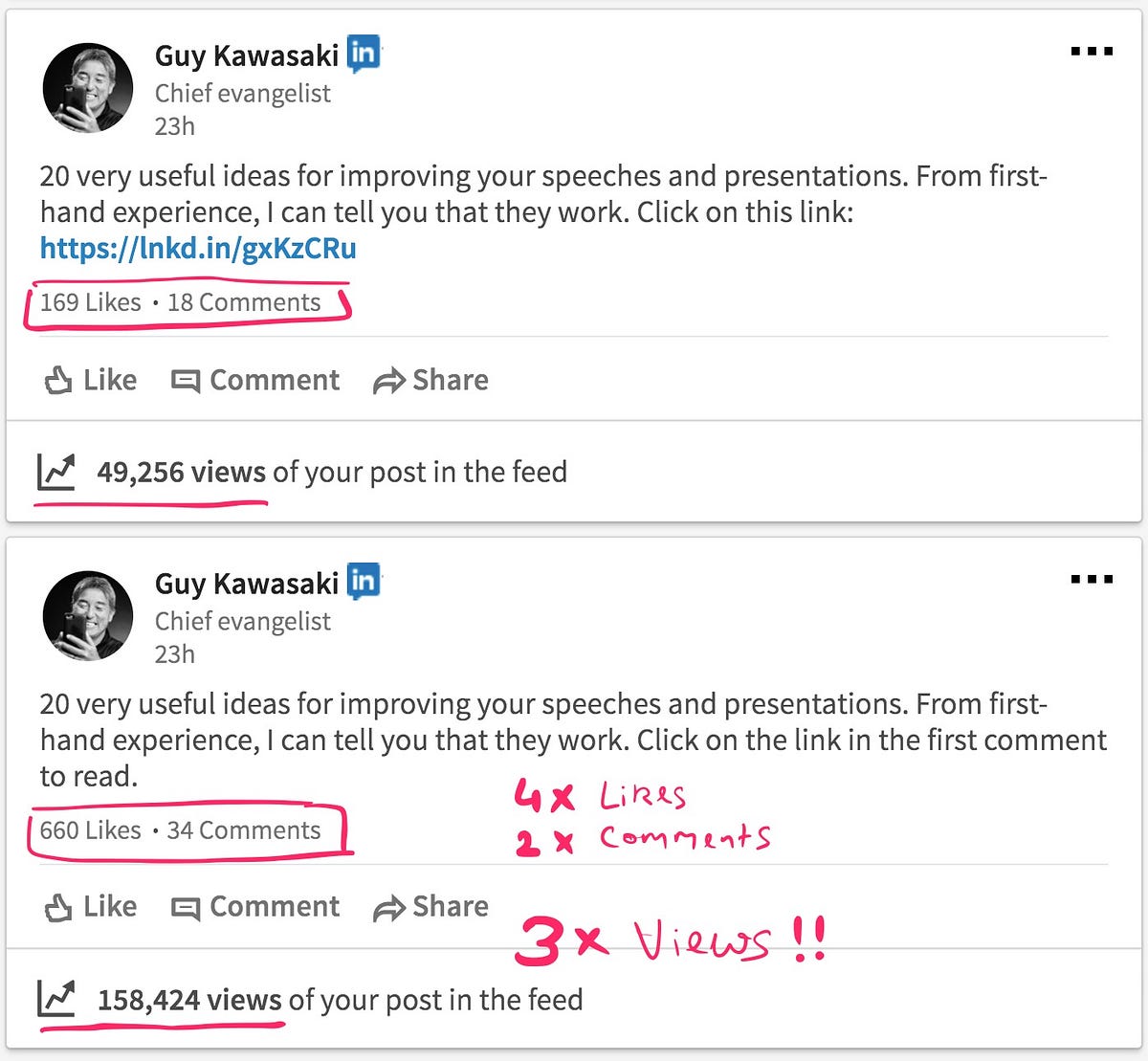

Visto che come mostrato chiaramente da Guy Kawasaki, i post su LinkedIn (e probabilmente anche Facebook) ricevono più visibilità se non contengono il link all’interno del post ma solo dei commenti, mi è venuta un’idea

Visto che servizi come http://dlvr.it (che uso anch’io…) non consentono di farlo in maniera automatica, potrei fare una Azure Function che, triggerata da un timer, legge il feed RSS e posta in modo oppurtuno su Facebook e Linkedin, prima il contenuto e poi un commento col link al post originale.

Chissà se troverò mai il tempo, o se qualcuno mi suggerirà prima un servizio che già lo fa

p.s. non tutti credono che le conclusioni di Guy siano applicabili a tutti i “normali”